Whm / Cpanel Sunucularda Güvenlik Ayarları

Uzun zamandır sunucularımızda yetkisiz erişim sorunu yaşıyorduk. Yetkisiz erişimler genel olarak herhangi bir site içersine gizli dosyalar atarak bu dosyalar vasıtası ile spam mail gönderiyor. Dosyaları sitemizde muhtemelen hiç ziyaret etmediğimiz dizinlere atıyorlar. Mesala wordpresin uploads dizinine admin dizinine vs. Onun dışında siteye index atma gibi girişimlerde bulunmuyorlar. Biz kendi sitelerimizde bu sorunu aşağıda saydığımız yöntemler ile aştık.

1) PHP MAİL FONKSİYONUNU DEVRE DIŞI BIRAKMA

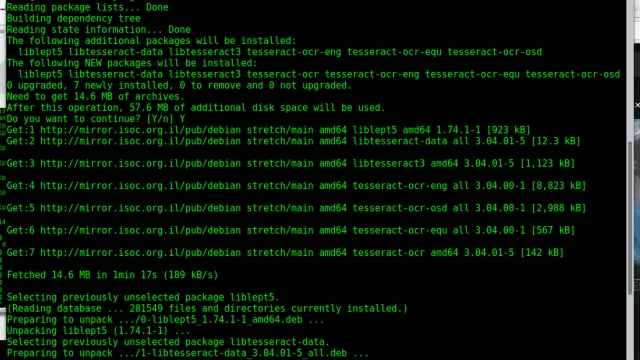

Kötü niyetli kişilerin amacı mail göndermek olduğu için öncelikle Phpmail fonksiyonunu kapatıyoruz. Bu işlemi php.ini dosyamızda disable_functions kısmına mail, phpmail ekleyerek çözüyoruz.

Öncelikle makinemize root olarak ssh programı ile giriş yapıyoruz. Aşağıdaki komut ile php.ini dosyamızın yerini buluyoruz.

php -r "phpinfo(1);" | grep "php.ini"

Bu komutu girdikten sonra muhtemelen aşağıdakine benzer bir çıktı alacaksınız.

Configuration File (php.ini) Path => /usr/local/lib Loaded Configuration File => /usr/local/lib/php.ini

Şimdi php.ini dosyamızı düzenleme modunda açıyoruz. Burada dikkat etmemiz gereken nokta pico komutundan sonra yazdığımız yazılar bizim yukarıda almış olduğumu php.ini dosyamızın yolu. Siz burda kendi dosya yolunuzu yazacaksınız.

pico /usr/local/lib/php.ini

Önümüze php.ini dosyamız düzenleme modunda geldi. Şimdi yapmamız gereken Ctrl+W tuşlarına basarak arama fonksiyonunu açmak.Açılan bölüme disable_functions yazarak enter tuşuna basıyoruz. Bulunan satırı aşağıdaki şekilde düzenliyoruz.

disable_functions = mail,phpmail

Satıra mail,phpmail ekledikten sonra ctrl+x tuşuna basıyoruz. Bize kaydetmek istiyormuyuz diye soruyor Y tuşuna basarak kabul ediyoruz.Şimdi yapmamız gereken apache sunucumuzu resetlemek

service httpd restart

komutu ilede apache serverı restart ettik.

Bu işlem ile sitelerimize yüklenen scriptlerin mail göndermelerini yasakladık. Maillerimizi yine Cpanel üzerinden mail açarak normal şekilde kullanmaya devam edeceğiz. Sitelerimizdeki iletişim formlarını vs smtp haline getirerek kullanmaya devam edeceğiz. WordPress için smtp mail ayarlarını buradan okuyabilirsiniz.

2) DİZİNLER ARASI GEÇİŞ İZİNLERİNİ KAPATMAK

Whm üzerinde normal olarak açılan hesaplarda herhangi bir sebeple shell bulaşırsa makine üzerindeki tüm kullanıcı dizinlerine erişebilir.Yani bir dizine bulaşan virüs kendini diğer site dosyalarına ve dizinlere bulaştırabilir.Bunu engellemek için WHM panelde root ile oturum açıldıktan sonra sol bölümden Security Center tıklıyoruz. Bu bölümde sağ tarafta PHP open_basedir Tweak tıklıyoruz. Enable php open_basedir Protection yazısının başındaki kutuya tıklıyoruz. Bu noktadan sonra sitelerimizden birisine shell bulaşsa bile diğer dizinlere erişmesinin önüne geçiyoruz.

3) DERLEME YETKİLERİNİ KAPATMA

Whm üzerinde çalışan hesaplara yüklenen kaynak kodlarının derlenmesi en büyük sorunlardan birisidir. Herhangi bir kaynak kod yüklenip derlenirse amacına yönelik hizmet edebilir. Bunu kapatmamızı whm sistemide öneriyor. Whm root panelinde Security Center bölümünde Compiler Access bölümüne tıklayarak. Bu bölümü Disable durumuna getiriyoruz.

4) SHELL İLE YAPILAN ATAK SALDIRILARI KESMEK

Whm root panelinde Security Center bölümünde Shell Fork Bomb Protection bölümüne girerek Bu kısmı Enable durumuna getiriyoruz. Bu şekilde yaparak shell ile atak yapılmasının bir nebze önüne geçmiş olduk.

5) mod_security CONF AYARLARININ YAPILMASI

cd /usr/local/apache/conf/ rm -rf modsec.conf wget www.ni.net.tr/dosyalar/modsec.conf.txt mv modsec.conf.txt modsec.conf

Ssh ile yukarıdaki komutları uygulayarak, shell vb dosyalara karşı bir nebze güvenlik sağlamış oluyoruz.

Bazı Önerilen Ayarlar

Sunucumuzda bazı özellikleri kapalı duruma getirerek ileride açık kalan fonksiyonlar sebebiyle başımızın ağrımasının önüne geçiyoruz. Safe_Mod ve register_globals özelliklerini kesinlikle off konumunda tutuyoruz. Eğer sunucumuz çok büyükse ve minumum 12 GB ram varsa. Bütçemizin müsaitliğini göz önünde tutarak server exploit scanner yazılımını alabilirsiniz. Bu yazılım herhangi bir yerden sunucumuza atılan shell dosyalarını otomatik olarak silmektedir.

Burada anlatılan önlemler sadece başlangıç için olması gereken önlemlerdir. Kesinlikle etkili olacağını garanti edemeyiz. Sunucumuzun güvenliğini sağlamak için kesinlikle bilmediğimiz yazılımları kurmamalı lisanssız yazılımlara izin vermememiz gerekmektedir. Yine ftp programı olarak kesinlikle crack veya keygen ile aktiflenmiş Ftp programları kullanmamamız gerekiyor.

centos güvenlik cpanel güvenlik cpanel güvenlik önlemleri manşet whm güvenlik whm güvenlik önlemleri whm panel güvenlik whm şifre güvenlik

Yorumlar (2)

Alper

çok güzel bir yazı olmuş. elinize sağlık.

Hepsini uyguladım.

onder

Merhaba

http://www.ni.net.tr/dosyalar/modsec.conf.txt silinmiş sanırım